Misc-2021祥云杯初赛-层层取证-writeup

题目下载下来是disk_image.rar memdump.rar 一个是内存映像 一个是磁盘映像

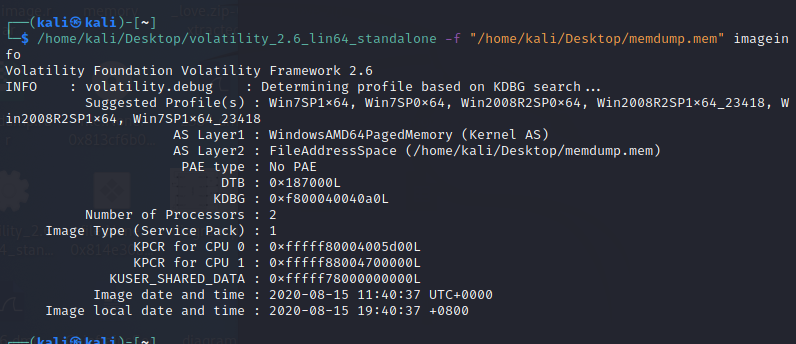

先用volatility分析内存映像 先用imageinfo查看映像具体信息 拿到profile

/home/kali/Desktop/volatility_2.6_lin64_standalone -f "/home/kali/Desktop/memdump.mem" imageinfo

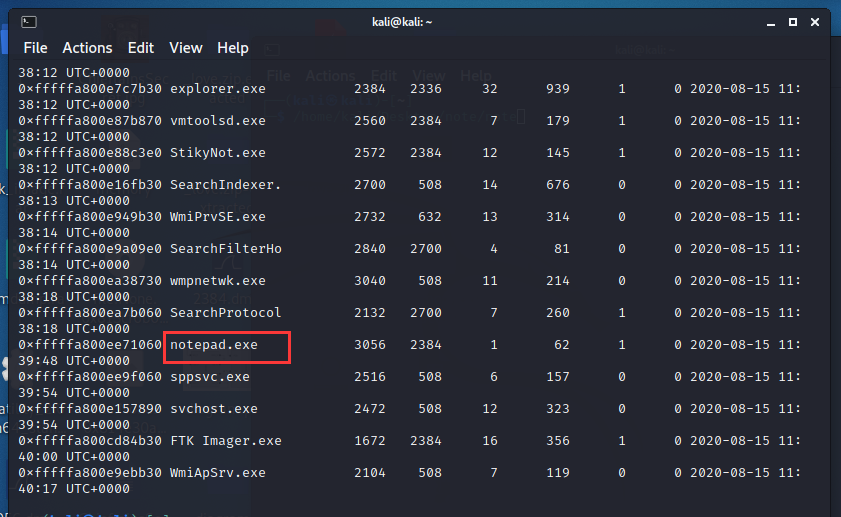

在查看其他基本信息:进程信息pslist cmd命令 cmdscan 文件信息 fielscan 账户密码 hashdump

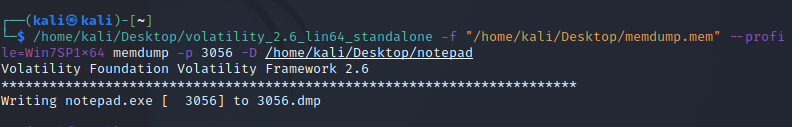

发现有可疑进程 notepad.exe dump下来 grep一下看看有没有什么关键信息

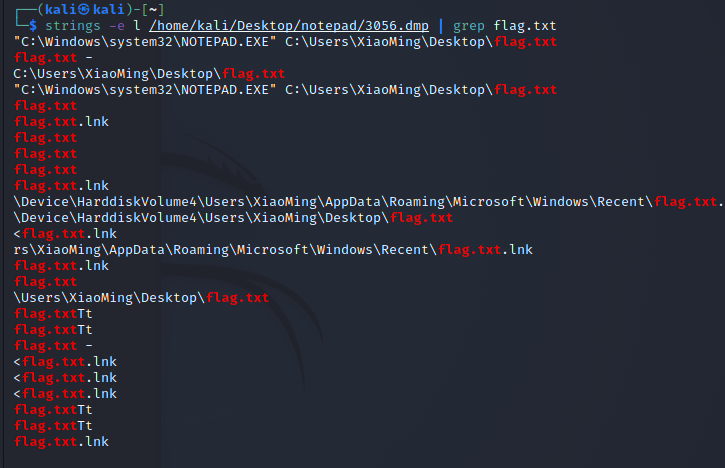

strings -e l /home/kali/Desktop/notepad/3056.dmp | grep flag.txt

可以发现这里有一个flag.txt在xiaoming的桌面 然后CMDSCAN 啥的都没有可用的信息

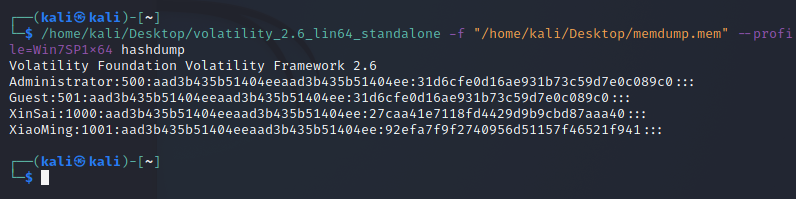

这里在去提取一下账户密码

/home/kali/Desktop/volatility_2.6_lin64_standalone -f "/home/kali/Desktop/memdump.mem" --profile=Win7SP1x64 hashdump

Volatility Foundation Volatility Framework 2.6

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

XinSai:1000:aad3b435b51404eeaad3b435b51404ee:27caa41e7118fd4429d9b9cbd87aaa40:::

XiaoMing:1001:aad3b435b51404eeaad3b435b51404ee:92efa7f9f2740956d51157f46521f941:::

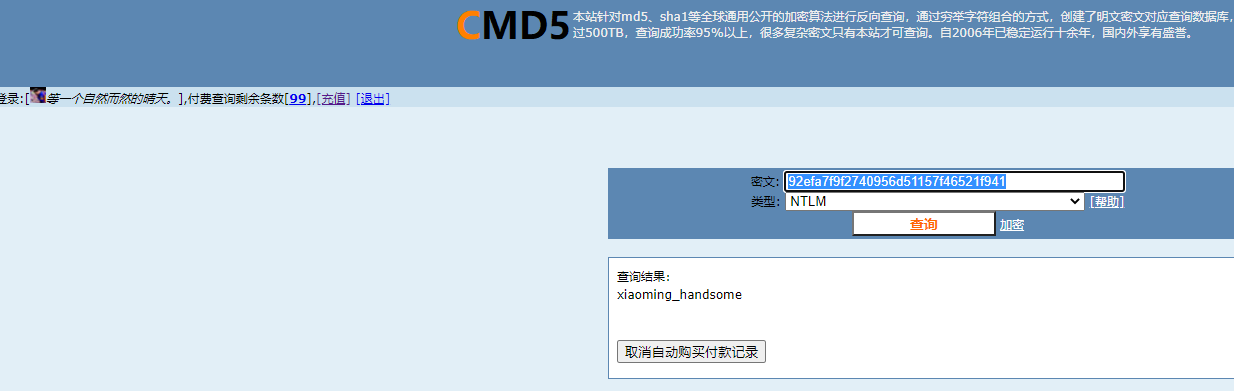

去CMD5解密 只能解密xiaoming的 admin和guest是空 xinsai的解不来

密码是 xiaoming_handsome

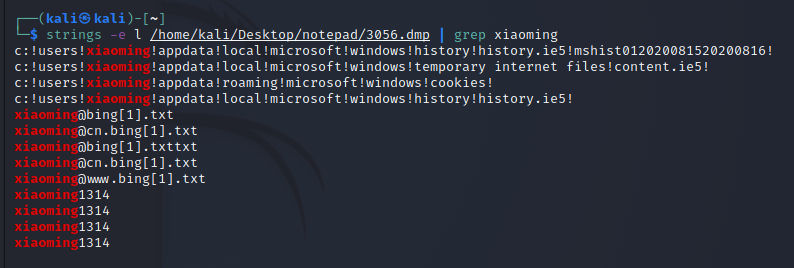

这里感觉xiaoming 很关键 在grep一下xiaoming

发现xiaoming1314

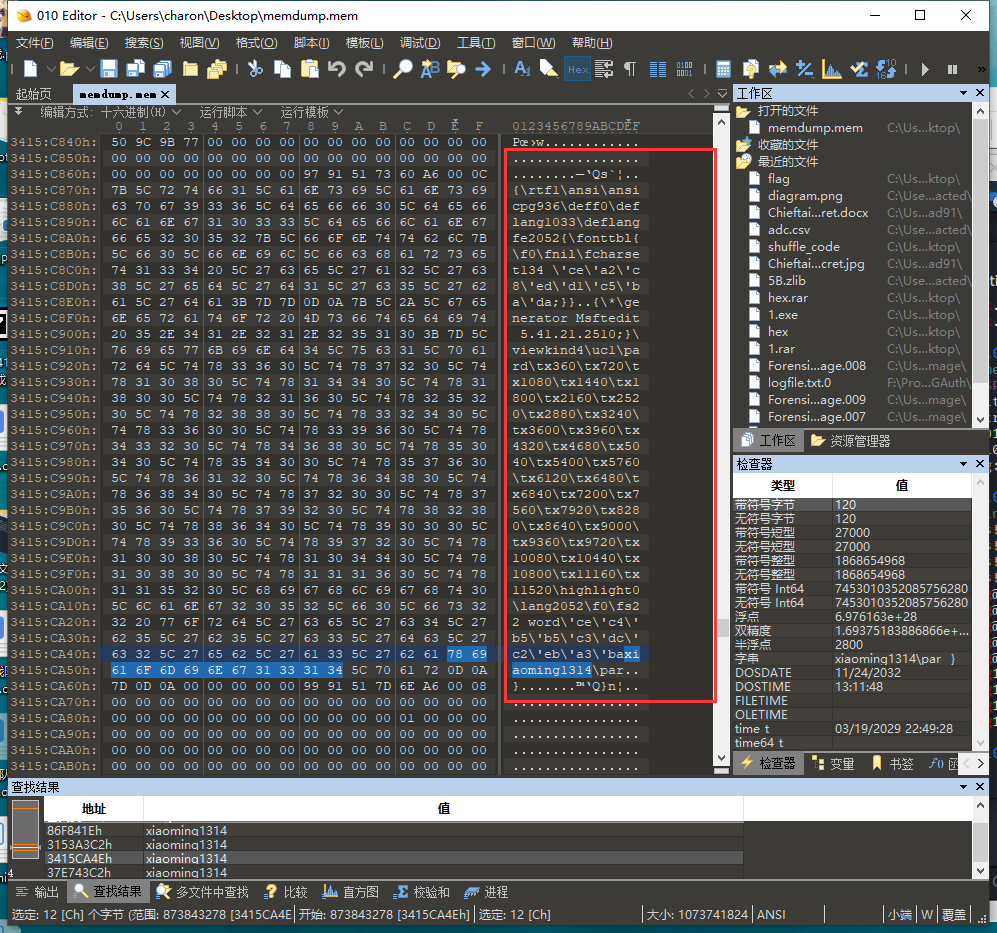

直接用010editer在内存映像里搜xiaoming1314

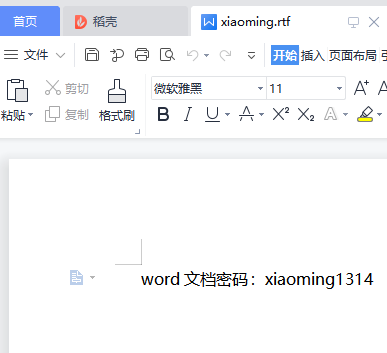

发现一个RTF文件 还原出来看一下

得到一个word文档密码:xiaoming1314

在内存映像里猛搜 docx doc word 都没有的情况下 转战磁盘映像!

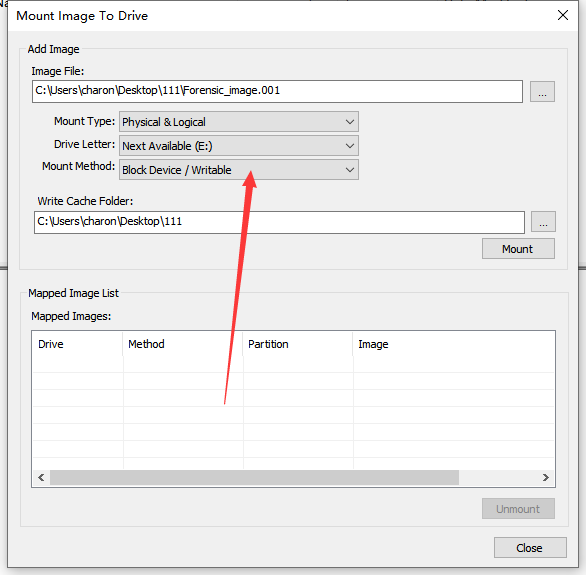

先用FTK imager加载 记得要选可读写

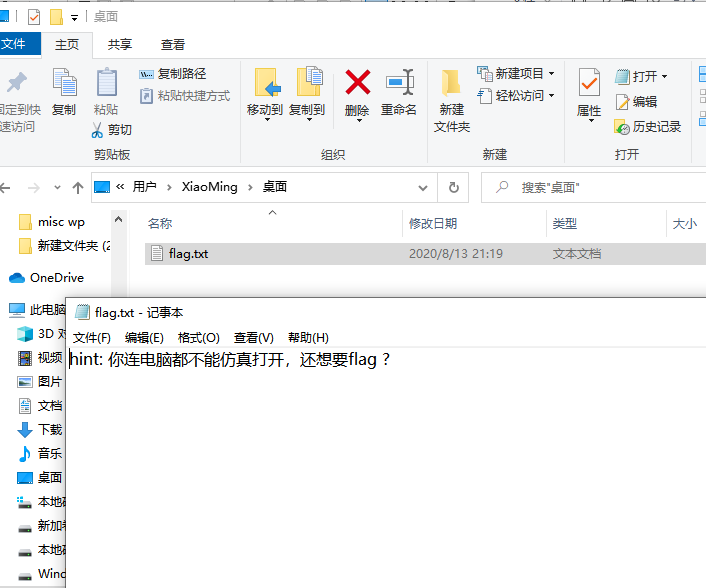

挂载之后发现一个加密磁盘 一个正常磁盘 直接去xiaoming桌面看flag

提示发现要仿真 百度一下方法 https://www.cnblogs.com/ndash/p/NDASH.html

这里有详细方法 但是我VM 一直引导失败 折腾了两个小时 于是直接放弃 我继续在磁盘翻翻文件

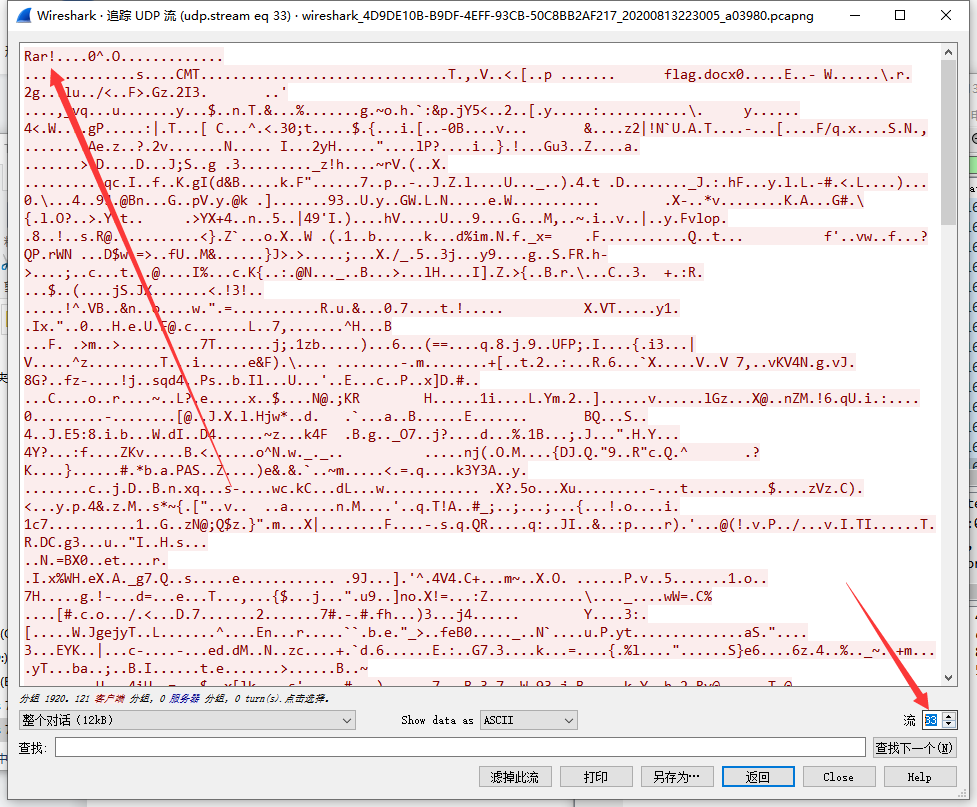

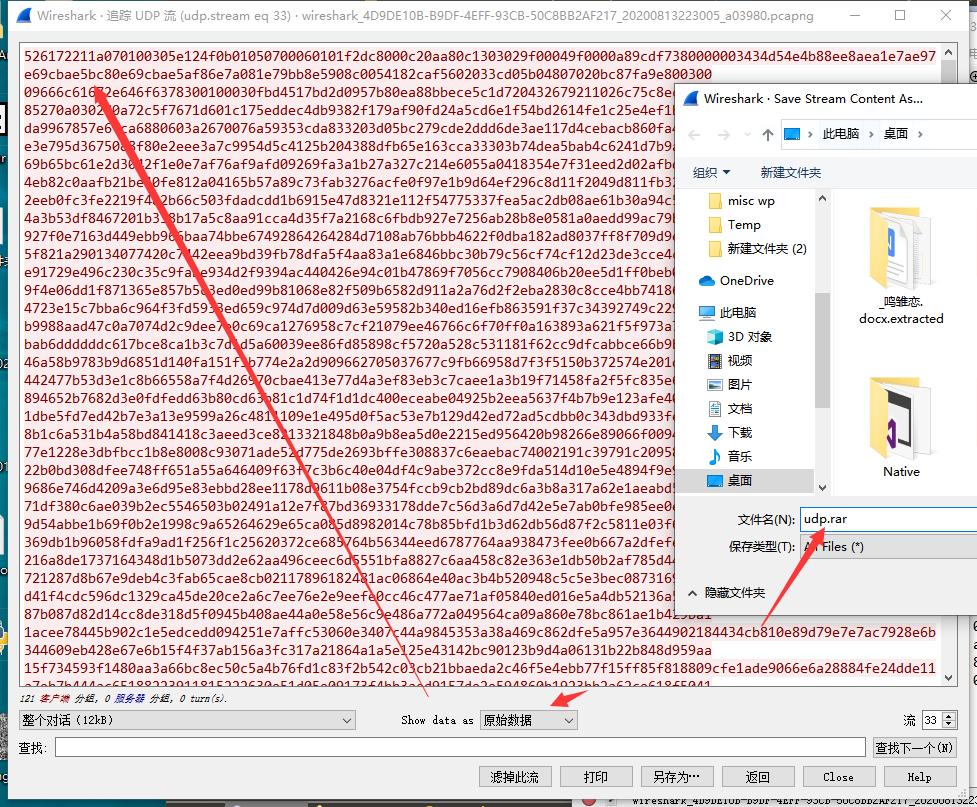

去找那个word文档 功夫不负苦心人 我最后在G:\Users\XiaoMing\AppData\Local\Temp发现两个流量文件 直接点进去看 分析一下 体积大一点的流量包 一无所获 但是体积小的流量包 挨个追踪数据流 最后发现了RAR文件

16进制原始数据保存

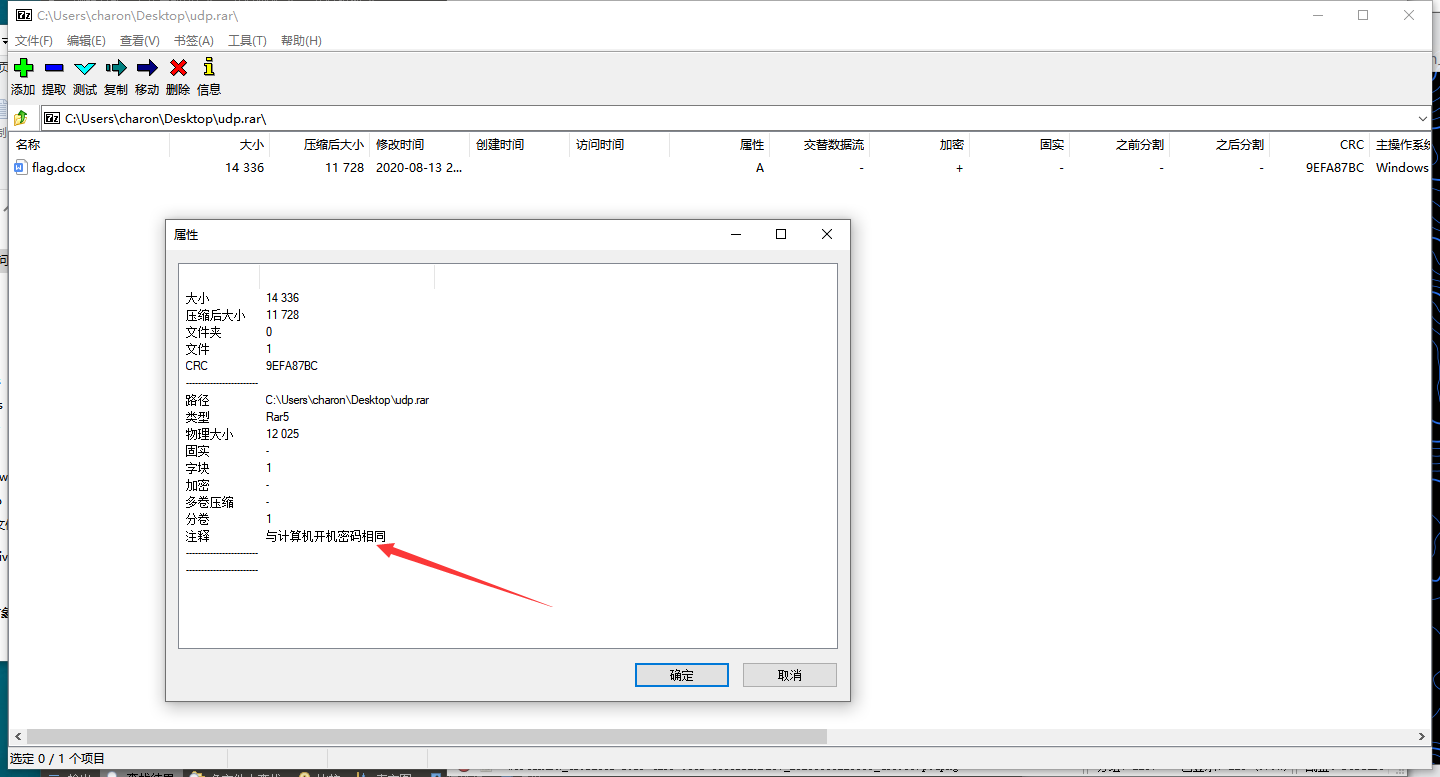

打开这个rar 提示与开机密码相同 还记得咱们提取的xiaoming的密码吗 xiaoming_handsome

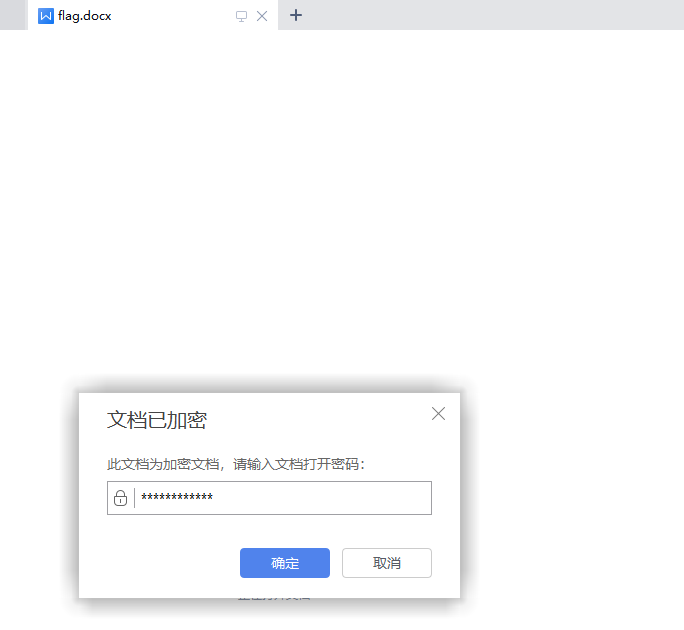

解压出来 打开flag.docx 可以发现 这个就是那个word 密码也知道了 xiaoming1314

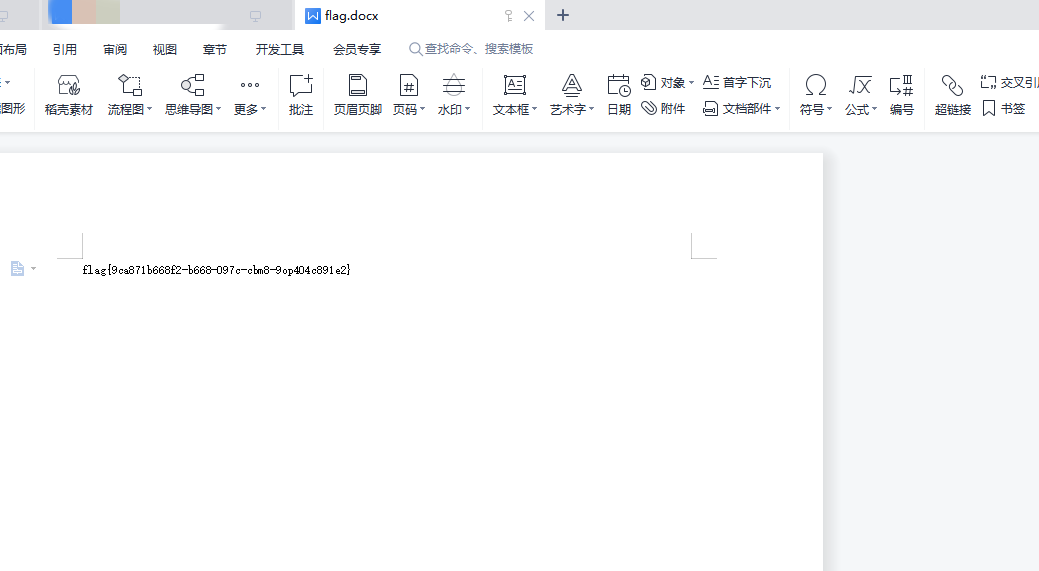

flag{9ca871b668f2-b668-097c-cbm8-9op404c891e2}